สงครามไซเบอร์และพัฒนาการปฏิบัติการไซเบอร์ในอนาคต

Main Article Content

บทคัดย่อ

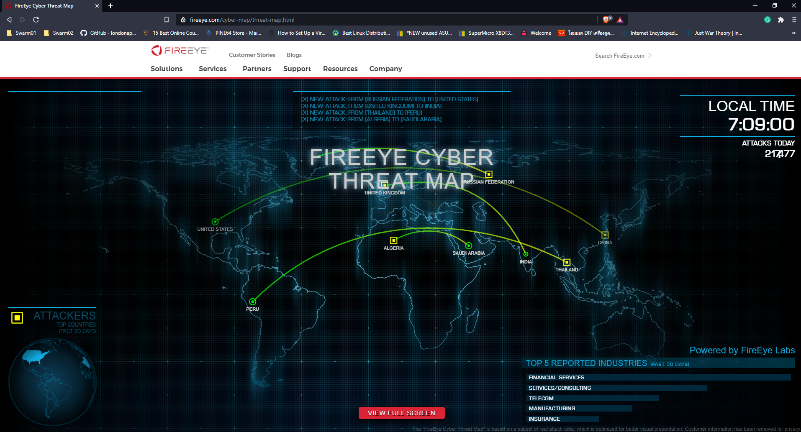

ไซเบอร์สเปซ คือ ขอบเขตพื้นที่เสมือนที่ถูกนำมาใช้ประโยชน์ด้านความมั่นคงและการทหารเพิ่มขึ้นอย่างต่อเนื่อง เห็นได้จากการพัฒนา เสริมสร้าง และการแสดงขีดความสามารถทางไซเบอร์ของรัฐต่าง ๆ ซึ่งปรากฎให้เห็นอย่างเด่นชัดในรอบ ๒ ทศวรรษที่ผ่านมา อย่างไรก็ดีความรู้ความเข้าใจในหลักการพื้นฐาน และหลักนิยมปฏิบัติการไซเบอร์ยังเป็นไปอย่างจำกัด จึงอาจส่งผลให้การดำเนินยุทธศาสตร์และนโยบายไม่สอดคล้องกับสภาพแวดล้อมด้านความมั่นคงบนไซเบอร์สเปซ ที่มีการเปลี่ยนแปลงไปอย่างรวดเร็วและต่อเนื่อง บทความนี้จึงนำเสนอหลักการพื้นฐานที่เกี่ยวข้องกับปฏิบัติการไซเบอร์และศึกษาวิเคราะห์ปฏิบัติการไซเบอร์ครั้งสำคัญ ๆ เพื่อเชื่อมโยงให้เห็นความสัมพันธ์ของการป้องกันไซเบอร์และการรักษาความมั่นคงปลอดภัยของทรัพยากรและโครงสร้างพื้นฐานที่เกี่ยวข้องของกองทัพเรือให้พร้อมรองรับต่อภัยคุกคามทางไซเบอร์ที่อาจเกิดขึ้นในอนาคต

Downloads

Article Details

อนุญาตภายใต้เงื่อนไข Creative Commons Attribution-NonCommercial-NoDerivatives 4.0 International License.

บทความในวารสารนี้อยู่ภายใต้ลิขสิทธิ์ของ ศูนย์ศึกษายุทธศาสตร์ทหารเรือ กรมยุทธศึกษาทหารเรือ และเผยแพร่ภายใต้สัญญาอนุญาต Creative Commons Attribution-NonCommercial-NoDerivatives 4.0 International (CC BY-NC-ND 4.0)

ท่านสามารถอ่านและใช้งานเพื่อวัตถุประสงค์ทางการศึกษา และทางวิชาการ เช่น การสอน การวิจัย หรือการอ้างอิง โดยต้องให้เครดิตอย่างเหมาะสมแก่ผู้เขียนและวารสาร

ห้ามใช้หรือแก้ไขบทความโดยไม่ได้รับอนุญาต

ข้อความที่ปรากฏในบทความเป็นความคิดเห็นของผู้เขียนเท่านั้น

ผู้เขียนเป็นผู้รับผิดชอบต่อเนื้อหาและความถูกต้องของบทความของตนอย่างเต็มที่

การนำบทความไปเผยแพร่ซ้ำในรูปแบบสาธารณะอื่นใด ต้องได้รับอนุญาตจากวารสาร

เอกสารอ้างอิง

Andress J., Winterfeld S. (2013), Cyber Warfare: Techniques, Tactics and Tools for Security Practitioners: Second Edition., Waltham, MA 02451, USA, ISBN 978-0-12-416672-1

D. Cenciotti (2009), French Navy Rafales grounded by a computer virus, The Aviationist, Available at https://theaviationist.com/2009/02/13/french-navy-rafales-grounded-bya-computer-virus/

Darko G., Darko M., Boris G. (2017) Cybersecurity and cyber defence: national level strategic approach, Automatika, 58:3, pp. 273-286

Elliott C.. (2010), Botnets: To what extent are they a threat to information security? Information Security Technical Report, 15 (3), pp.79–103.

Koch R., Golling M. (2018), The cyber decade: Cyber defence at a X-ing point. 10th International Conference on Cyber Conflict (CyCon), 2018-May, pp.159–186.

Kshetri, N. (2014). Cyberwarfare in the Korean Peninsula: Asymmetries and Strategic Responses. East Asia, 31(3), pp.183–201.

Marks P. (2011), Air traffic system vulnerable to cyber-attack, New Scientist. Vol. 211 No. 2829, pp. 22-23.

Nichols R. K., Mumm H. C., Lonstein W., Ryan D, Julie J. C.H., Carter C. (2018), Unmanned Aircraft Systems (UAS) in the Cyber Domain: Protecting USA's Advanced Air Assets, NPP Book

Robinson M., Jones K.. Janicke, H. (2015), Cyber warfare: Issues and challenges, Computers & Security, 49, pp.70–94.

S. Adee. (2008), The hunt for the kill switch, IEEE Spectrum, Vol.45 No.5, pp.34-39.

Shin, J., Son, H., Khalil ur, R., Heo, G. (2015). Development of a cyber-security risk model using Bayesian networks. Reliability Engineering & System Safety, 134, pp.208–217.

S. Michael N. (2013), Tallinn Manual on the International Law Applicable to Cyber Warfare. New York, United States of America: Cambridge University Press.

Skorobogatov S. Woods, C. (2012). Breakthrough silicon scanning discovers backdoor in military chip. International Workshop on Cryptographic Hardware and Embedded Systems.

Rod Thornton & Marina Miron (2020) Towards the ‘Third Revolution in Military Affairs’, The RUSI Journal, 165:3, pp. 12-21

Wilailux, K. (2019), The Kinetic Effect of Cyberwar, 연구서, 해군대학, 합동군사대학교, 대한민국.